ESP32 : des commandes non officielles découvertes permettent de hacker un IoT UPDATE

Mise à jour : Espressif a répondu le 10 mars en publiant un poste sur les supposées portes dérobées. "Récemment, certains médias ont fait état d'un communiqué de presse qui accusait initialement les puces ESP32 d'avoir une « porte dérobée ». Il convient de noter que le communiqué de presse original de l'équipe de recherche de Tarlogic a été corrigé pour supprimer la désignation de « porte dérobée ». Cependant, toute la couverture médiatique n'a pas été modifiée pour refléter ce changement. Espressif souhaite profiter de cette occasion pour clarifier cette question pour nos utilisateurs et partenaires. Les commandes sont là pour le debug et les tests. Elles font parties de l'implémentation Host Controller Interface sur le protocole Bluetooth." En résumé : il s'agit de commandes de debug, sans accès distant, pas d'impact sur la sécurité. Ces commandes ne sont pas présentes sur les gammes 32-C, 32-S et 32-H. En complément, Espressif publie une note complète les commandes Bluetooth : https://developer.espressif.com/blog/2025/03/esp32-bluetooth-clearing-the-air/

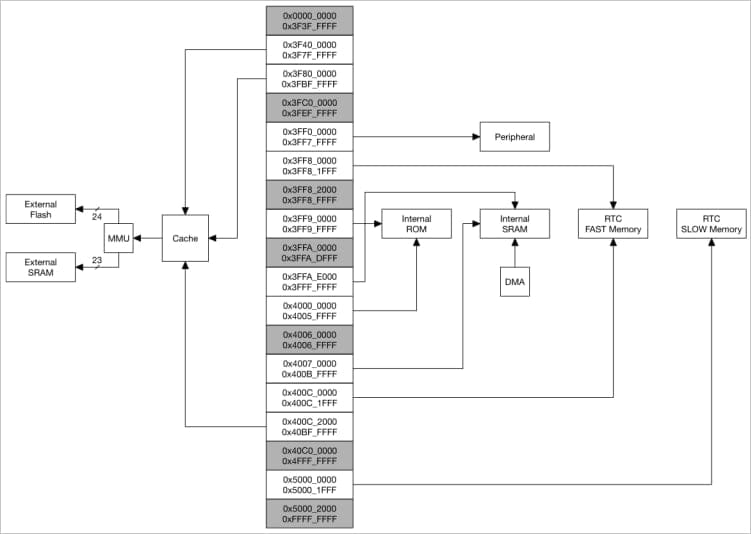

Des chercheurs espagnoles ont démontré à la conférence RootedCon des commandes non documentées dans les microcontrôleurs ESP32 d'Espressif. En tout, 32 commandes sont concernées. Elles permettent de faire du spoofing sur les piles Bluettoth et Wifi. Les ESP32 sont utilisés par des millions de matériels et d'IoT. Des matériels de hack se basent sur les ESP32...

La présentation montrait comment contourner la sécurité du composant pour pénétrer sur le système en utilisant le Bluetooth. Les chercheurs ont développé un outil dédié car les outils disponibles ne le permettent pas.

Reste à savoir pourquoi ces commandes existent. Sont-ce réellement des portes dérobées intentionnelles, des commandes qui n'ont pas vocation à être publiquement utilisées ou des commandes qui auraient dû être retirées qui sont restés par manque de temps ou pour ne pas refaire un design des composants.

Faut-il pour autant parler de portes dérobées ? Difficile de le savoir. Les commandes non documentées sont courantes sur les microcontrôleurs et les systèmes.